D-HUB

D-HUB

D-HUB

4. SSH

- HOME

- 활용분야

- 4. SSH

목표

이번 시간의 목표는 SSH 접속을 이용하여, 웹 브라우저상의 콘솔 페이지를 이용하지 않고도 직접 VM 인스턴스를 제어하는 방법과 인스턴스로 파일을 전송하는 방법에 대해 알아보도록 하겠습니다.

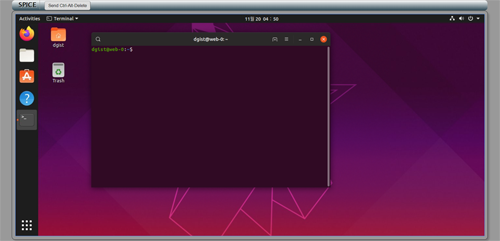

VM 콘솔 화면

클라우드 시스템의 웹 콘솔을 이용하여 VM 인스턴스를 사용하는데 다음과 같은 불편한 사항들이 있을 수 있습니다.

- 인스턴스의 화면을 캡쳐하여 전송받는데 끊김이 존재합니다.

- 텍스트나 데이터를 복사/붙여넣기 할 수 없습니다.

- 웹 콘솔을 통해서는 VM 인스턴스로 파일을 전송할 수 없습니다.

그러나 위 문제들은 쉽게 해결 가능합니다. 우리가 VM 인스턴스를 조작할 때에는 대부분 터미널 화면을 통해 명령어들을 타이핑하고, 실행 결과물을 텍스트로 보고 받습니다. 그렇다면 화면을 캡쳐할 필요 없이 커맨드/아웃풋 텍스트만 VM 인스턴스와 주고 받으면 되는것 아닐까요? 화면 전체를 캡쳐하여 이미지를 전송하는 대신 텍스트 데이터를 이용하게 된다면 통신에 필요한 대역폭을 절감할 수 있습니다.

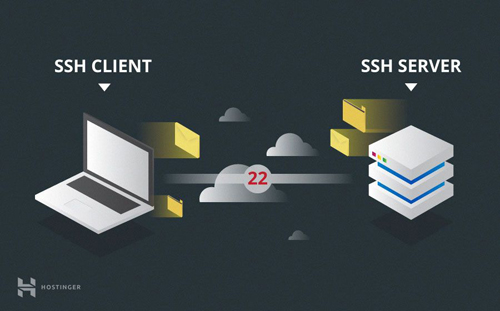

SSH

SSH란 Secure SHell의 약자로써 네트워크상의 다른 컴퓨터에 로그인하여 명령을 실행하고 정보를 보고 받을수 있도록 해 주는 통신 프로토콜을 의미합니다. 이 때 사용자가 접속에 사용하는 컴퓨터를 클라이언트, 접속하고자 하는 목적지 컴퓨터를 서버라고 부릅니다. SSH는 다음 기능들을 수행합니다.

- 네트워크상의 다른 컴퓨터에 접속하여 로그인을 합니다.

- 로그인 뒤 원격지의 컴퓨터에서 명령어를 실행하고 결과를 돌려받습니다.

- 통신 과정중 오고 가는 모든 데이터를 암호화하여 중간에서 가로챌 수 없도록 합니다.

SSH 사용 준비 1

SSH 통신을 사용하기 위해서는 SSH 통신을 수용하는 SSH 서버와, 서버로 통신을 요청하는 SSH 클라이언트 프로그램이 필요합니다. 클라우드 시스템 상의 모든 OS 이미지들에 기본적으로 SSH 서버 프로그램이 준비되어 있습니다. 따라서 우리는 SSH 통신을 사용하기 위해 단말 컴퓨터에 SSH 클라이언트 프로그램을 설치하기만 하면 됩니다.

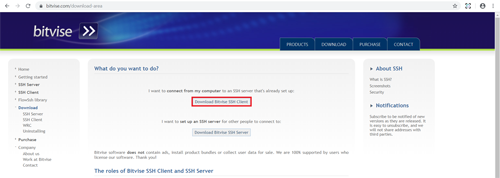

다양한 SSH 클라이언트 프로그램들이 존재하지만 저는 Bitvise라는 SSH 클라이언트 프로그램을 추천드리고 싶습니다. 여기에서 무료로 다운받아 사용하실 수 있습니다.

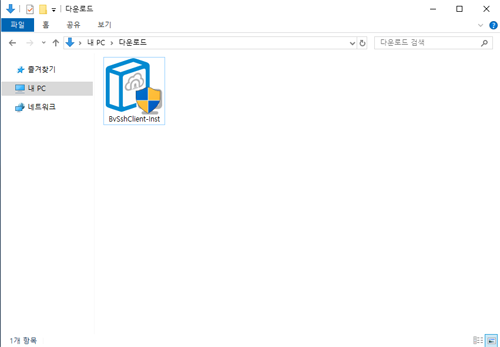

Bitvise SSH client 인스톨러를 다운받은 다음 실행시켜 Bitvise SSH client를 설치해 주시기 바랍니다.

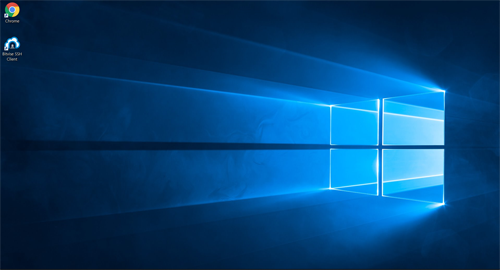

Bitvise SSH client를 설치하면 바탕화면에 Bitvise 바로가기가 생성됩니다.

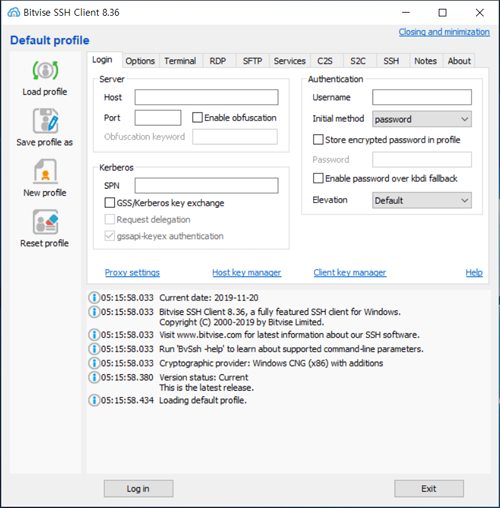

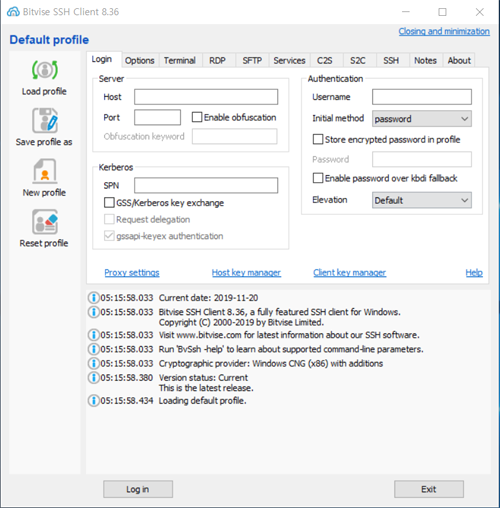

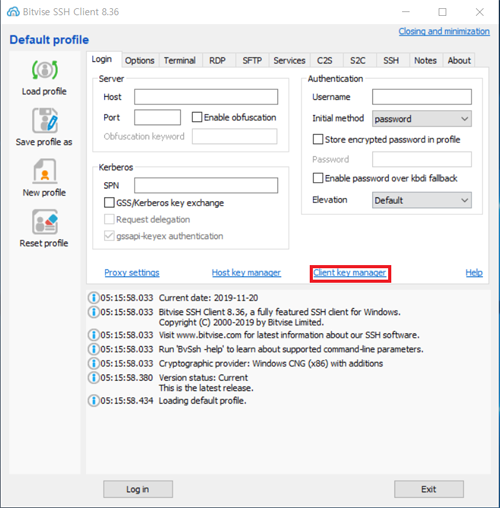

바로가기 아이콘을 더블클릭하여 Bitvise client 프로그램을 실행시키면 위와 같은 창이 생성됩니다.

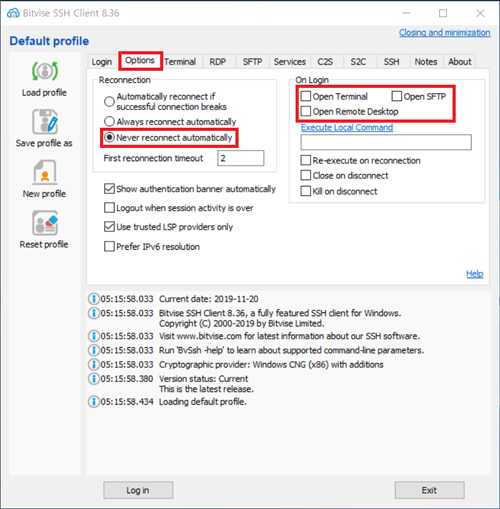

상단의 탭들 중 Options 탭으로 이동하여 Reconnection 항목에서 Never reconnect automatically 옵션을 선택하여 주십시오. On Login 항목에서는 세 개의 체크박스들을 모두 체크 해제해주시기 바랍니다.

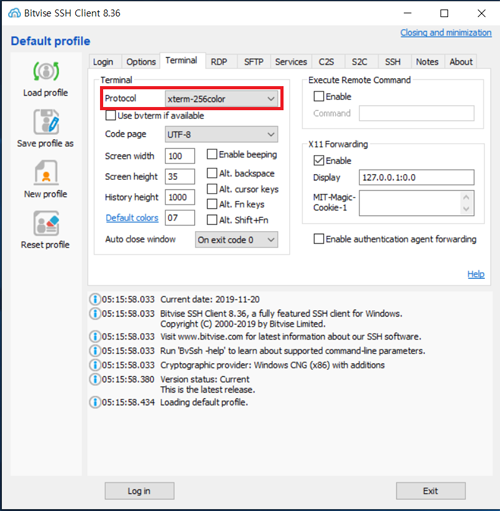

Terminal 탭에서는 Protocol 항목의 옵션을 xterm-256color로 변경하여 주시기 바랍니다.

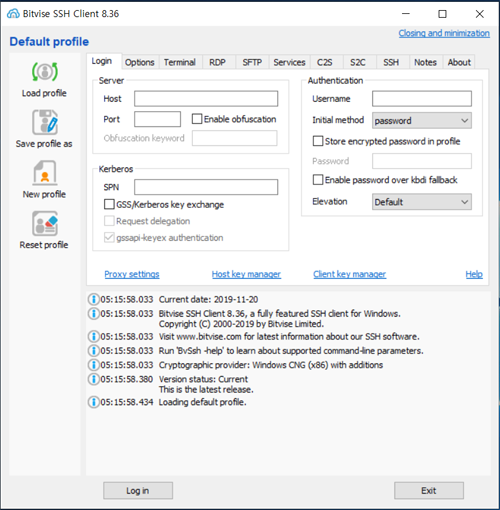

설정 변경을 끝낸 뒤 맨 처음의 Login 탭으로 돌아오시기 바랍니다. 이제 SSH 접속을 위한 Client 준비는 완료되었습니다.

SSH 사용 준비 2

Key pair 준비

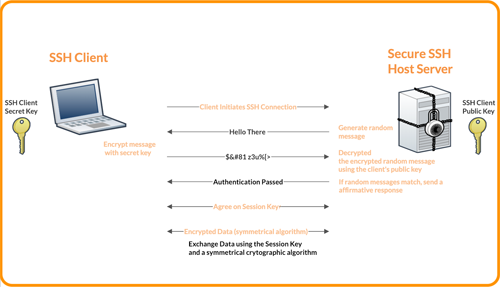

원격지의 컴퓨터에 로그인하여 명령을 하달하기 위해서는 접속자가 로그인 권한이 있는 사용자임을 증명해야 합니다. 다양한 로그인 방법이 존재하지만 저희 클라우드는 가장 강력한 보안을 자랑하는 SSH Key 로그인 방식을 사용합니다.

SSH Key 로그인은 비대칭 키 암호화를 사용합니다. 원리가 흥미롭게 느껴진다면 수론 및 추상대수학 강의를 수강해보시길 바랍니다. SSH Key pair에서는 Private key와 Public key, 두 Key들이 하나의 쌍을 이룹니다. Private key는 열쇠에 해당하며 로그인을 하려는 사용자가 지니고 있습니다. Public key는 자물쇠에 해당하며, 접속시 로그인을 해야하는 서버에 채워져 있습니다. 자물쇠는 반드시 pair를 이루는 열쇠로만 열 수 있습니다.

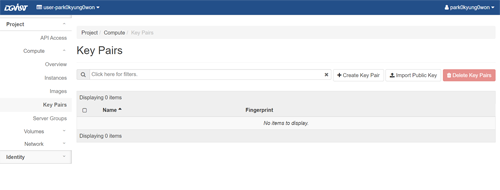

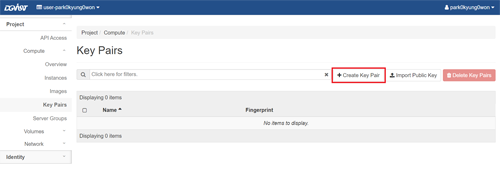

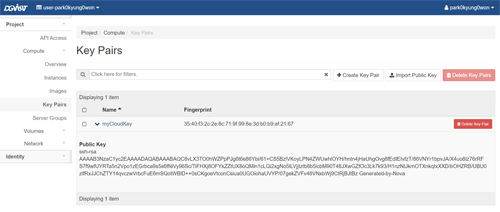

SSH 로그인에 사용할 Key pair를 생성하거나 등록하기 위해 Compute 탭 하의 Key Pairs 페이지로 이동하여 주십시오.

Create Key Pair 버튼을 클릭하여 새 Key pair를 생성할 수 있습니다.

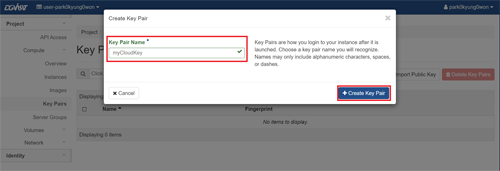

생성할 Key pair의 이름을 입력한 뒤 Create Key Pair 버튼을 클릭하여 주십시오.

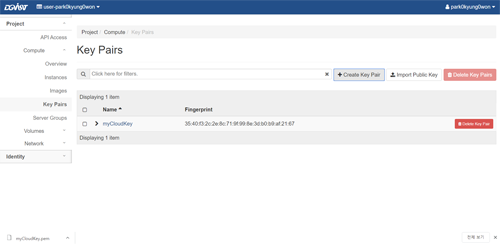

새 Key pair가 생성된 뒤 웹 브라우저를 통해 Private key가 다운로드 됩니다.

생성된 Key 이름 좌측의 삼각형을 클릭하면 Key에 대한 자세한 정보를 볼 수 있습니다. 클라우드 서버에는 Key pair 중 오직 Public key만 저장이 됩니다. Private key는 서버에 저장되지 않기 때문에 방금 다운로드된 Private key 파일을 삭제하게 되면 Private Key는 영원히 유실되어 버리게 됩니다.

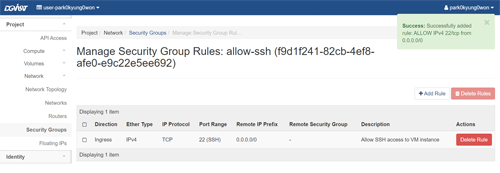

SSH 접속용 Security Group 생성

SSH 통신은 TCP 프로토콜 22번 포트를 사용합니다. 따라서 방화벽 설정을 통해 클라우드 외부로부터 VM 인스턴스 22번 포트에 TCP 프로토콜을 통해 접속하는것을 허용해야 합니다.

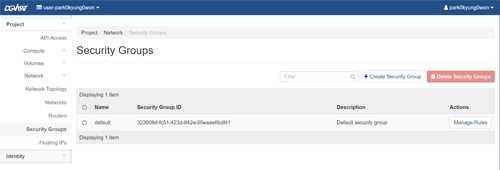

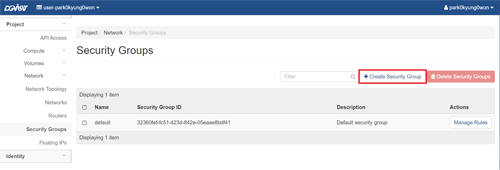

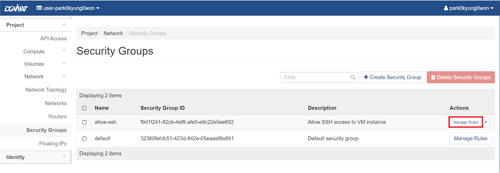

Security Group을 생성하기 위해 Network 탭 하의 Security Groups 페이지로 이동하시기 바랍니다.

Create Security Group 버튼을 클릭하여 새 Security Group을 생성하여 주십시오.

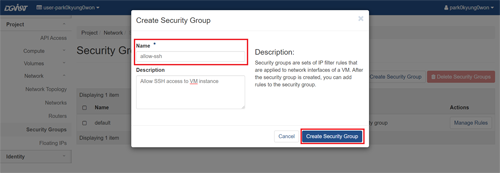

Name 입력란에 새로 생성할 Security Group의 이름을 입력한 뒤 Create Security Group 버튼을 클릭하여 주시기 바랍니다.

새로 생성된 Security Group의 Rule 구성을 편집하기 위해 생성된 Security Group의 Manage Rules 버튼을 눌러주십시오.

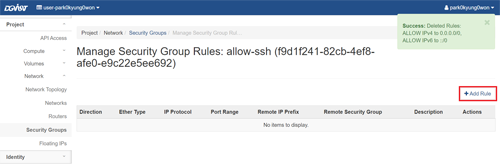

우측의 Add Rule 버튼을 클릭하여 새 Rule을 추가해야 합니다.

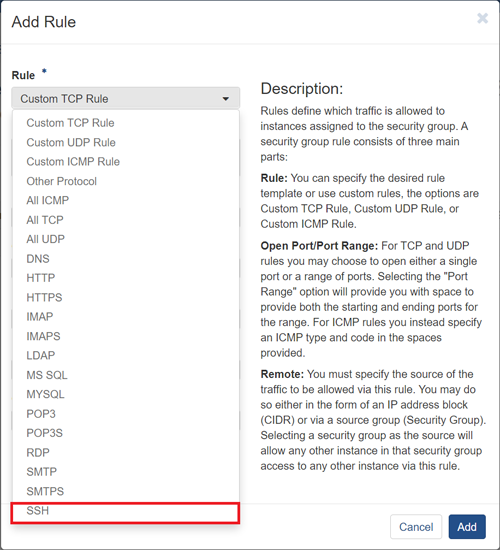

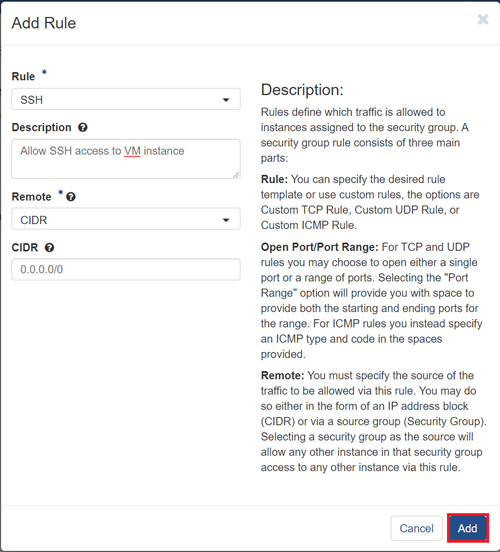

Rule 추가 팝업창에서, Rule 항목 중 SSH 옵션을 선택하여 주시기 바랍니다.

CIDR 항목은 기본 옵션인 0.0.0.0/0을 그대로 두면 됩니다. 어디서든(0.0.0.0/0) 인스턴스로 SSH 접속을 허용하겠다는 의미입니다. 팝업 창 우측 하단의 Add 버튼을 클릭하면 본 Rule이 Security Group 내에 추가됩니다.

Security Group 내에 Rule이 추가된것을 확인할 수 있습니다.

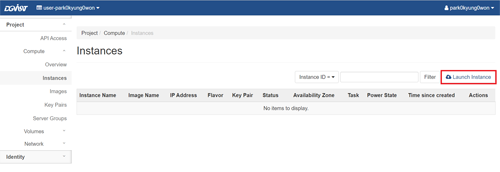

인스턴스 생성

SSH 접속이 가능한 인스턴스를 생성하기 위해서는 인스턴스 생성 시 다음 두 가지 설정을 해 주어야 합니다.

- Security Group 설정을 통해 TCP 프로토콜로 인스턴스의 22번 포트에 접근하는것을 허용해야 합니다.

- SSH Key pair를 인스턴스 생성시에 제공해야 합니다.

인스턴스 생성을 위해 Compute 탭 하의 Instances 페이지로 이동하시기 바랍니다. 우측의 Launch Instance 버튼을 클릭하여 새 VM 인스턴스를 생성할 수 있습니다.

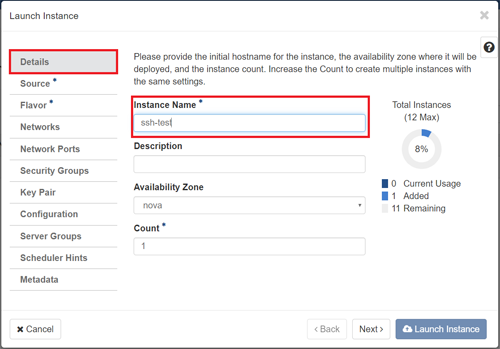

새 인스턴스 설정 팝업 창에서, Details 탭 에서는 Instance Name 항목에 생성할 인스턴스의 이름을 기입하시기 바랍니다.

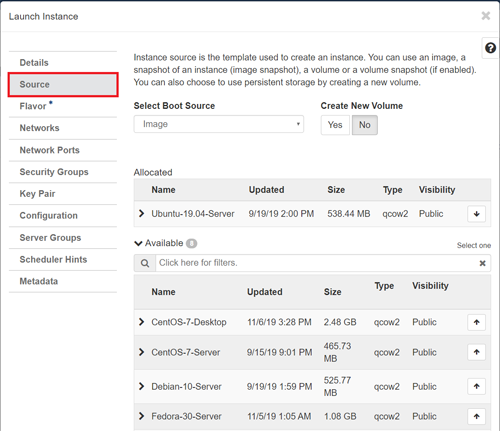

Source 탭에서 생성될 인스턴스의 OS를 선택하여 주십시오.

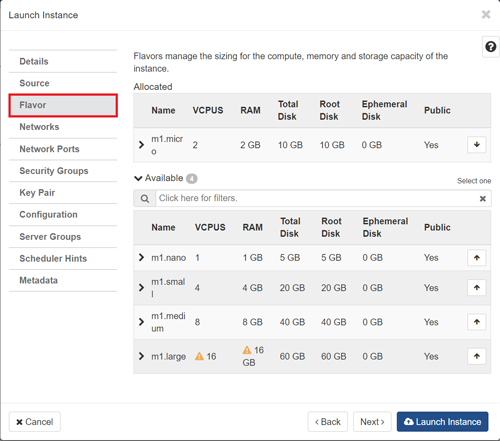

Flavor 탭에서 생성될 인스턴스의 사양을 선택하여 주시기 바랍니다.

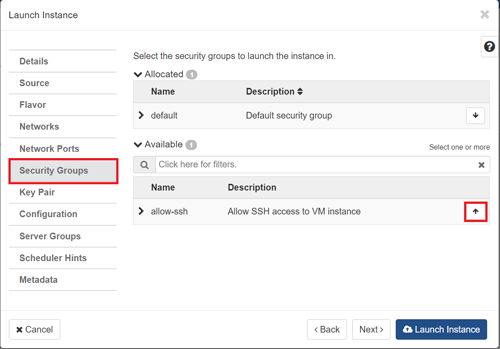

Security Groups 탭에서 SSH 접속을 허용하는 Security Group을 추가하여 인스턴스로의 SSH 접속이 이루어 질 수 있도록 합니다.

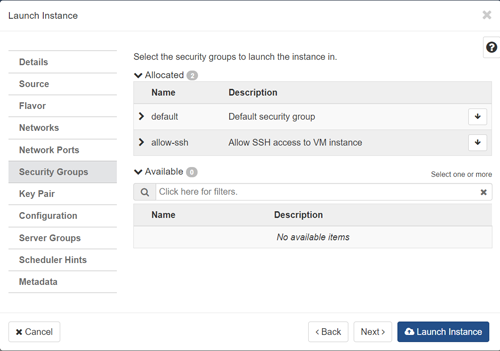

default 및 allow-ssh 두 개의 Security Group들이 인스턴스에 적용된 상태입니다.

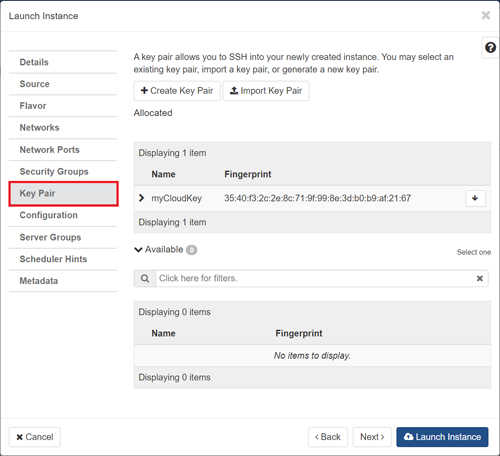

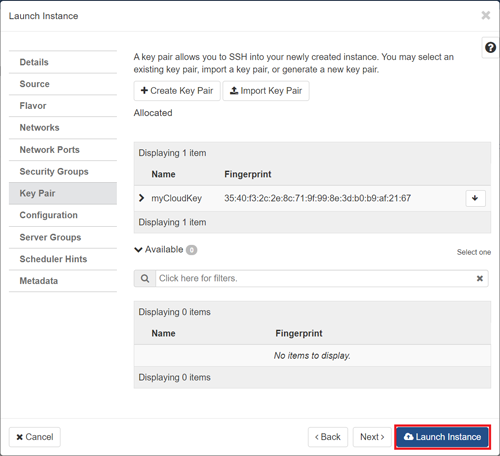

Key Pair 탭에서 인스턴스에 제공될 Key pair를 선택할 수 있습니다. 클라우드 시스템에서 생성/등록한 Key pair가 하나 뿐이라면 그 Key pair가 기본적으로 선택되어있는것을 확인할 수 있습니다.

팝업 창 우측 하단의 Launch Instance 버튼을 클릭하여 SSH 접속 설정이 준비된 인스턴스를 새로 생성합니다.

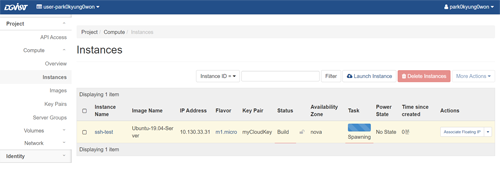

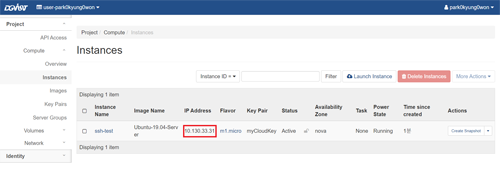

VM 인스턴스가 새로 생성되고 있습니다.

VM 인스턴스의 생성이 완료되었습니다. VM 인스턴스의 IP 주소는 10.130.33.31 입니다. 이제 인스턴스의 IP 주소를 통해 SSH 접속이 가능합니다.

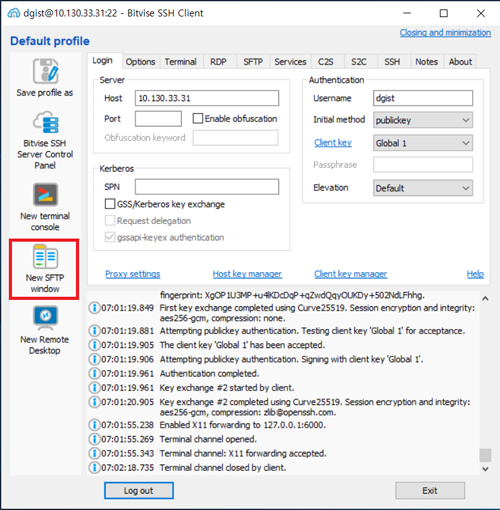

SSH 접속

SSH 접속을 하기 위해 Bitvise SSH Client를 실행시켜 주시기 바랍니다.

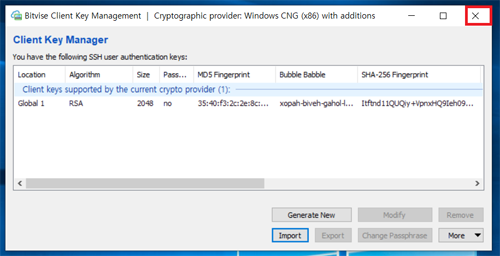

SSH Key 방식을 통해 로그인하기 위해 우리가 가진 열쇠를 Bitvise SSH Client에 등록해야 합니다. Client key manager 버튼을 클릭하여 주십시오.

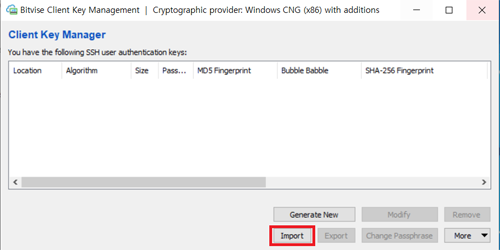

Import 버튼을 클릭하여 다운받은 Private key를 불러올 수 있습니다.

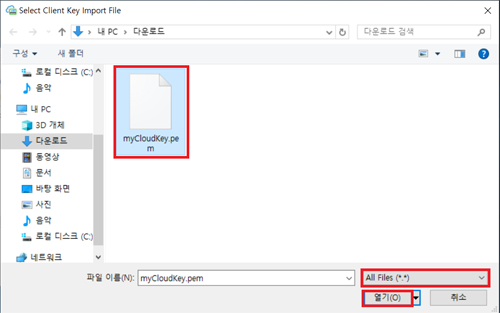

파일 종류를 All Files로 변환한 뒤 Privte key 파일이 다운로드된 폴더로 이동하여 key 파일을 선택해줍니다.

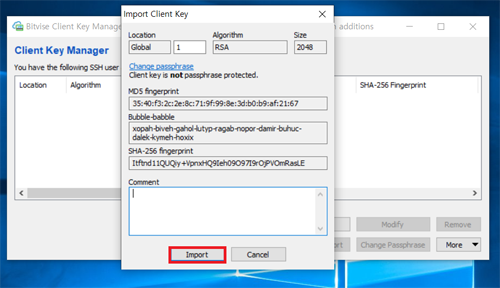

Import 버튼을 클릭하여 Private key를 불러옵니다.

Private key를 불러온 뒤, X 버튼을 클릭하여 Client key manager를 닫아줍니다.

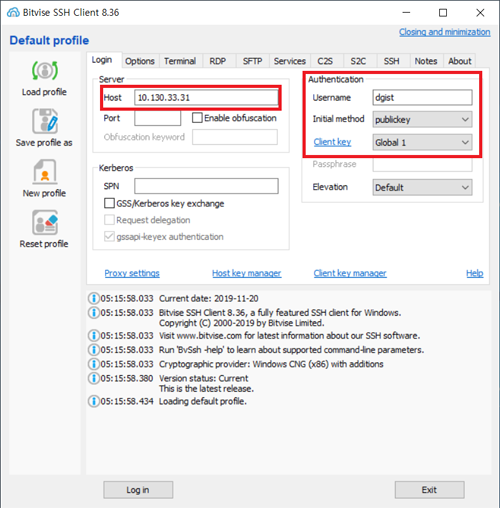

Bitvise SSH Client 프로그램의 Login 탭에서, VM 인스턴스로의 SSH 접속에 필요한 정보들을 기입합니다.

- Server 란의 Host 항목에는 접속할 대상 인스턴스의 IP 주소를 입력합니다.

- Authentication 란의 Username 항목에는 인스턴스에 로그인 시 사용할 유저이름인 dgist를 입력합니다.

- Authentication 란의 Initial method 항목에는 publickey 방식을 선택해 줍니다.

- Authentication 란의 Client key 항목에는 불러온 Private key를 선택해 줍니다.

정보 입력이 완료되면 좌측 하단의 Log in 버튼을 눌러 VM 인스턴스로의 로그인을 진행합니다.

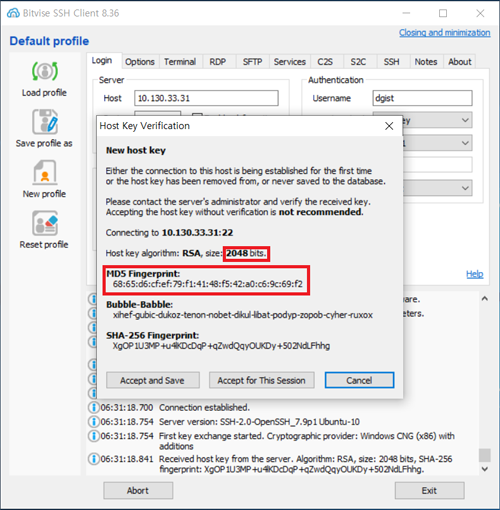

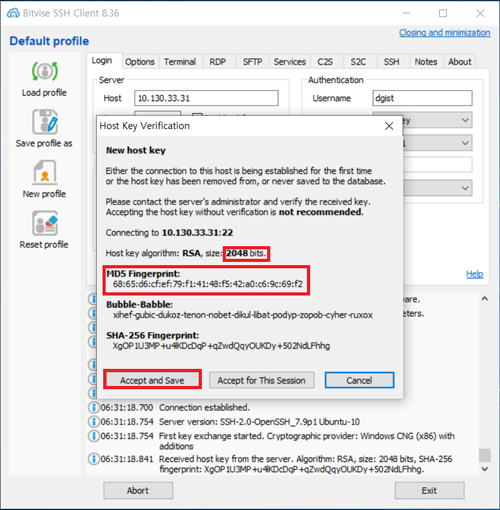

Host Key Verification 단계는 접속하고자 하는 컴퓨터(10.130.33.31)이 정말 귀하께서 접속하고자 하는 컴퓨터가 맞는지 확인하고자 합니다. 그것을 위하여 접속하려는 컴퓨터의 Fingerprint 정보를 제공합니다.

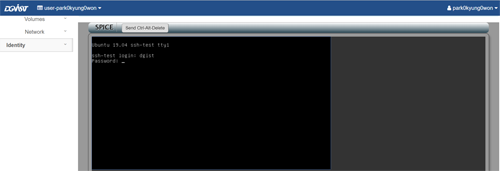

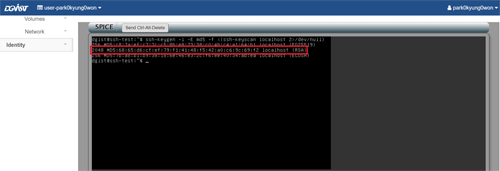

Fingerprint가 정확한지 확인하기 위해서는 VM 인스턴스에서 명령어를 실행해야 합니다. 인스턴스의 콘솔 페이지에서 로그인을 해 주시기 바랍니다. 초기 로그인 정보는 다음과 같습니다.

- 아이디: dgist

- 비밀번호: changePassword!

ssh-keygen -l -E md5 -f <(ssh-keyscan localhost 2>/dev/null) 명령어로 인스턴스의 SSH key fingerprint를 확인할 수 있습니다. 2048 bit RSA MD5 fingerprint를 비교해보기로 합시다.

RSA MD5 finterprint가 Bitvise 프로그램이 보고한 바와 일치합니다. 이것은 우리가 우연히 다른 컴퓨터로 접속을 시도하는것이 아니라 우리가 접속하고자 하는 VM 인스턴스에 제대로 접속을 시도하고 있다는것을 의미합니다. Accept and Save 버튼을 눌러서 로그인을 계속 진행하도록 합시다. Finterprint 확인에 너무 오랜 시간을 소요한다면 Accept and Save 버튼을 누르더라도 Timeout이 일어납니다. 당황하지 말고 Log in 버튼을 한 번 더 눌러주면 로그인이 진행됩니다.

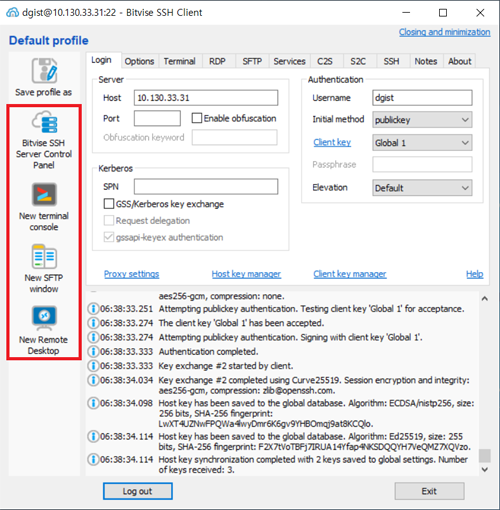

VM 인스턴스로의 SSH 로그인이 성공적으로 완료되었습니다. 좌측을 보면 원격지로의 여러가지 접속 옵션들이 나타난것을 확인할 수 있습니다.

SSH 활용

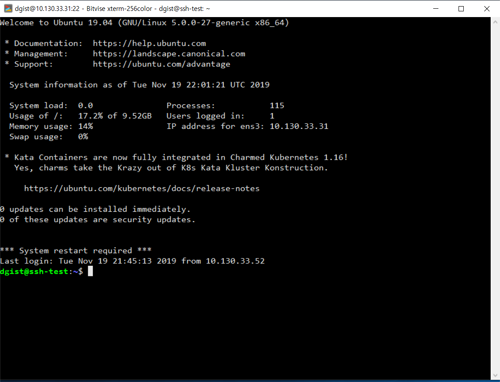

SSH 터미널

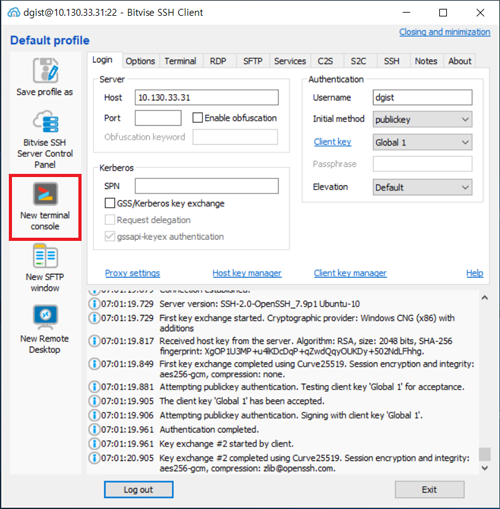

VM 인스턴스에 성공적으로 로그인 한 뒤 Bitvise SSH Client에서 좌측의 New terminal console 버튼을 클릭하면 터미널 창을 뛰워 VM 인스턴스와 상호작용할 수 있습니다.

터미널 창을 통해 인스턴스에 명령을 내리고 결과물을 보고받는것이 가능합니다.

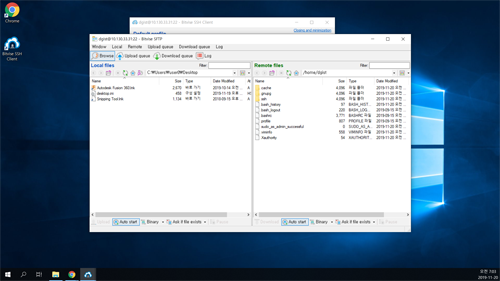

SFTP

New SFTP window 버튼은 SFTP 창을 띄웁니다. SFTP는 SSH 통신을 이용하여 파일을 전송하는 프로그램 입니다.

SFTP 창의 좌측 패널은 현재 사용중인 컴퓨터 상의 폴더를, 우측 패널은 SSH를 통해 접속된 원격지 컴퓨터의 폴더를 보여줍니다. 패널 너머로 파일 혹은 폴더를 드래그 앤 드랍 함으로써 VM 인스턴스로 파일을 전송하거나, 인스턴스로부터 파일을 가져오는것이 가능합니다.

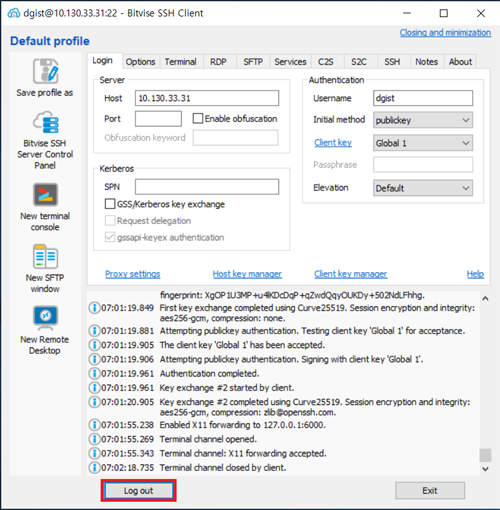

종료

SSH 사용이 끝난 뒤에는 좌측 하단의 Log out 버튼을 눌러 SSH 연결을 종료할 수 있습니다.

마침

오늘은 Security Group과 SSH Key pair를 통하여 VM 인스턴스를 SSH 접속 가능하도록 설정하고, SSH 접속을 통해 단말 컴퓨터로부터 인스턴스와 직접 상호작용하는 방법에 대해 알아보았습니다. 다음 시간에는 예상치 못한 변화에 대비하여 VM 인스턴스들을 백업하는 방법에 대해 알아보도록 하겠습니다.

이용약관

이용약관을 확인해주세요.

제 1 조(목적)

본 이용약관(이하 ‘약관’)은 대구경북과학기술원(이하 ‘학교’)과 이용자(이하 ‘회원’) 간에 대구경북과학기술원이 제공하는 모든 웹서비스(이하 ‘서비스’)의 가입조건 및 이용에 관한 제반 사항과 기타 필요 사항을 구체적으로 규정함을 목적으로 합니다.

제 2 조(용어의 정의)

본 약관에서 사용하는 용어의 정의는 다음과 같습니다. ‘회원’이라 함은 이 약관에 동의하고 서비스를 이용하는 이용자를 말합니다.

‘이용계약’이라 함은 서비스 이용과 관련하여 학교와 회원 간에 체결하는 모든 계약을 말합니다.

‘회원가입’이라 함은 학교에서 요구하는 소정의 신청 양식에 해당 정보를 기입하고, 본 약관에 동의하여 이용계약을 완료시키는 행위를 말합니다.

‘이용자ID’라 함은 회원의 식별 및 서비스 이용을 위하여, 이용자가 신청하고 학교가 부여하는 고유한 문자와 숫자의 조합을 말합니다.

‘비밀번호’라 함은 이용자가 이용자ID로 식별되는 회원과 동일인인지의 여부를 검증하기 위하여 이용자 자신이 설정하여 학교에 등록한 고유의 문자와 숫자의 조합을 말합니다.

‘회원탈퇴(해지)’라 함은 회원이 이용계약을 종료시키는 행위를 말합니다.

본 약관에서 정의하지 않은 용어는 개별서비스에 대한 별도약관 및 이용규정에서 정의합니다.

제 3 조(약관의 효력 및 변경)

이 약관은 온라인으로 공시하고 회원의 동의와 학교의 승낙으로 그 효력을 발휘합니다. 학교는 합리적인 사유가 발생할 경우, 관련 법령에 위배되지 않는 범위 내에서 사전 고지 없이 약관을 변경할 수 있고, 변경된 약관은 온라인으로 공시하거나 e-mail을 통해 회원에게 공지함으로써 효력을 발휘합니다.

회원은 변경된 약관에 동의하지 않는 경우 회원 탈퇴(해지)를 요청할 수 있으며, 서비스를 계속 이용하는 경우 변경된 약관에 대해 동의한 것으로 간주됩니다.

제 4 조(약관 외 준칙)

본 약관에 명시되지 않은 사항은 전기통신기본법, 전기통신사업법, 정보통신윤리위원회 심의규정, 정보통신 윤리강령, 프로그램보호법 및 기타 관련 법령의 규정을 적용합니다.

제 2장 총칙

제 5 조(이용계약의 성립)

이용계약은 본 약관에 대한 이용자의 동의와 이용신청에 대한 학교의 승낙으로 성립합니다.

이용계약에 대한 동의는 이용신청 시 ‘동의함’ 등의 선택사항을 이용자가 직접 선택함으로써 의사표시를 할 수 있습니다.

제 6 조(서비스 이용 신청)

회원으로 가입하여 서비스를 이용하고자 하는 이용자는 학교에서 요청하는 소정의 신청양식에 따라 본인의 정보(이용자ID, 비밀번호, 소속, 이름, 연락처 등)를 제공하여야 합니다.

모든 회원은 반드시 회원 본인의 정보를 제공하여야만 서비스를 이용할 수 있으며, 타인의 정보를 도용하거나 허위의 정보를 등록하는 등 부정한 방법으로 등록한 회원은 서비스 이용과 관련하여 아무런 권리를 주장할 수 없으며, 관계 법령에 따라 처벌 받을 수 있습니다.

학교는 회원이 등록한 정보에 대하여 확인조치를 할 수 있으며, 회원은 학교의 확인조치에 대하여 적극 협력하여야 합니다. 만일 이를 준수하지 아니할 경우 학교는 회원이 등록한 정보가 부정한 것으로 간주하여 서비스 제한 등의 조치를 취할 수 있습니다.

제 7 조(개인정보의 보호 및 사용)

학교는 관계 법령이 정하는 바에 따라 회원의 개인정보를 보호하기 위해 노력합니다. 개인정보의 보호 및 사용에 대해서는 관련 법령 및 학교의 개인정보보호정책이 적용됩니다.

회원은 비밀번호 등이 타인에게 노출되지 않도록 철저히 관리해야 하며, 비밀번호 관리 소홀 등 회원 자신의 귀책사유로 인해 노출된 정보에 대해서는 학교가 책임을 지지 않습니다.

학교는 서비스 제공과 관련하여 수집된 회원의 개인정보를 회원의 승낙 없이 제3자에게 누설, 배포하지 않습니다. 단, 다음과 같은 경우 법이 허용하는 범위 내에서 회원의 개인정보를 제3자에게 제공할 수 있습니다.

수사기관이나 기타 정부기관으로부터 정보제공을 요청 받은 경우

회원의 법령 또는 약관의 위반을 포함하여 부정행위 확인 등의 정보보호 업무를 위해 필요한 경우

기타 관련 법률에 의해 요구되는 경우

제 8 조(이용 신청의 승낙과 제한)

학교는 제5조, 제6조의 규정에 의한 이용 신청에 대하여 업무 수행상 또는 기술상 지장이 없는 경우에 원칙적으로 서비스 이용을 승낙합니다.

학교는 아래 사항에 해당하는 경우 이용 신청에 대한 승낙을 보류할 수 있습니다.

본인의 정보가 아닌 타인의 정보 등을 이용하여 부정한 방법으로 신청한 경우

법령 위반 또는 사회의 안녕과 질서, 미풍양속을 저해할 목적으로 신청한 경우

부정한 용도로 본 서비스를 이용하고자 하는 경우

영리를 추구할 목적으로 본 서비스를 이용하고자 하는 경우

법령 또는 약관을 위반하여 이용계약이 해지된 적이 있는 이용자가 신청하는 경우

기타 제반 규정 사항을 위반하며 신청하는 경우

학교는 아래사항에 해당하는 경우 승낙 제한사유가 해소될 때까지 승낙을 유보할 수 있습니다.

학교가 설비의 여유가 없는 경우

학교의 기술상 지장이 있는 경우

학교가 기타 사유로 이용 승낙이 곤란한 경우

학교는 회원 가입 절차 완료 이후라도 제2항 각 호에 따른 사유가 발견된 경우 이용 승낙을 철회할 수 있습니다.

제 9 조(이용자ID 부여 및 변경 등)

학교는 약관에 정하는 바에 따라 회원에 대하여 이용자ID를 부여합니다.

이용자ID는 원칙적으로 변경이 불가합니다. 단, 부득이한 사유로 변경하고자 하는 경우에는 해당 ID를 해지한 후 재가입함으로써 변경할 수 있습니다.

다음 각 호에 해당하는 경우 회원의 요청 또는 학교의 직권으로 이용자ID를 변경하거나 이용을 제한할 수 있습니다.

이용자ID가 주민등록번호 등의 개인 정보와 관련 있는 문자 또는 숫자의 조합으로 등록되어 사생활 침해 우려가 있는 경우

타인에게 혐오감을 주거나 미풍양속에 어긋나는 경우

학교, 학교의 서비스 또는 서비스 운영자 등의 명칭과 동일하거나 비슷하여 오인 등의 우려가 있는 경우

기타 관련 규정 등에 의해 타당한 사유에 해당되는 경우

기타 회원 개인정보 관리 및 변경 등에 관한 사항은 해당 서비스별 안내에 정하는 바에 따릅니다.

제 3장 회원의 의무

제 10 조(회원의 의무)

회원은 회원가입 시 또는 회원정보 변경 시 요구되는 모든 사항을 사실에 근거한 본인의 정보로써 정확히 작성하여야 하며, 허위 또는 타인의 정보를 이용하여 등록할 경우 이와 관련된 모든 권리를 주장할 수 없습니다.

회원은 약관의 규정 사항과 기타 학교가 정한 제반 규정, 공지사항 등 학교가 공지하는 사항 및 관계 법령을 준수하여야 하며, 기타 학교의 업무에 방해가 되는 행위, 학교의 명예를 손상시키는 행위, 타인에게 피해를 주는 행위를 하지 말아야 합니다.

회원은 주소, 전화번호 등 회원 자신의 정보가 변경된 경우 적절한 절차를 통해 학교에 알리는 등 자신의 정보가 정확히 유지될 수 있도록 하여야 합니다.

회원은 학교의 사전 승낙 없이 서비스를 이용하여 영리 목적의 행위를 할 수 없으며, 그 결과에 대해 학교는 책임을 지지 않습니다. 또한 회원은 이와 같은 행위로 인해 학교가 손해를 입은 경우, 학교에 대해 손해배상의무를 지며, 학교는 해당 회원에 대해 서비스 이용제한 및 적법한 절차를 거쳐 손해배상 등을 청구할 수 있습니다.

회원은 학교의 명시적 동의가 없는 한 서비스의 이용권한 및 기타 이용계약상의 지위를 타인에게 양도하거나 증여할 수 없으며 이를 담보로 제공할 수 없습니다.

회원은 학교 및 제3자의 지적 재산권을 포함한 제반 권리를 침해하거나 제15조 각 호에 해당하는 행위를 하지 말아야 합니다.

제 4장 서비스의 이용

제 11 조(서비스 이용 시간)

서비스 이용은 학교의 업무상 또는 기술상 특별한 지장이 없는 한 연중무휴, 1일 24시간 운영을 원칙으로 합니다. 단, 학교는 시스템 정기점검, 증설 및 교체를 위해 학교가 정한 날이나 시간에 서비스를 일시 중단할 수 있으며, 예정된 작업으로 인한 서비스 일시 중단은 온라인 또는 오프라인 상으로 사전에 공지합니다.

학교는 긴급한 시스템 점검, 증설 및 교체, 설비의 장애, 서비스 이용의 폭주, 국가비상사태, 정전 등 부득이한 사유가 발생한 경우 사전 예고 없이 일시적으로 서비스의 전부 또는 일부를 중단할 수 있습니다.

학교는 서비스 개편 등 서비스 운영 상 필요한 경우 회원에게 사전예고 후 서비스의 전부 또는 일부를 중단할 수 있습니다.

제 12 조(회원의 게시물 등)

게시물이라 함은 회원이 서비스를 이용하면서 게시한 글, 사진, 각종 파일과 링크 등을 말합니다.

회원이 서비스에 등록하는 게시물 등으로 인하여 본인 또는 타인에게 손해나 기타 문제가 발생하는 경우 회원은 이에 대한 책임을 지게 되며, 학교는 특별한 사유가 없는 한 이에 대하여 책임을 지지 않습니다.

학교는 다음 각 호에 해당하는 게시물 등을 회원의 사전 동의 없이 임시게시 중단, 수정, 삭제, 이동 또는 등록 거부 등의 관련 조치를 취할 수 있습니다

다른 회원 또는 제 3자에게 심한 모욕을 주거나 명예를 손상시키는 내용인 경우

공공질서 및 미풍양속에 위반되는 내용을 유포하거나 링크시키는 경우

불법복제 또는 해킹을 조장하는 내용인 경우

영리를 목적으로 하는 광고일 경우

범죄와 결부된다고 객관적으로 인정되는 내용일 경우

다른 이용자 또는 제 3자의 저작권 등 기타 권리를 침해하는 내용인 경우

사적인 정치적 판단이나 종교적 견해의 내용으로 학교가 서비스 성격에 부합하지 않는다고 판단하는 경우

학교에서 규정한 게시물 원칙에 어긋나는 경우

기타 관계법령에 위배된다고 판단되는 경우

학교는 게시물 등에 대하여 제3자로부터 명예훼손, 지적재산권 등의 권리 침해를 이유로 게시중단 요청을 받은 경우, 소송, 합의 기타 이에 준하는 관련기관의 결정이 있을 때까지 관련 게시물에 대한 접근을 잠정적으로 제한할 수 있으며, 최종적 결정이 이루어져 학교에 접수된 경우 이에 따릅니다.

제 13 조(정보의 제공)

학교는 회원에게 서비스 이용에 필요가 있다고 인정되는 각종 정보를 전자우편이나 서신, 우편, SMS, 전화 등의 방법으로 회원에게 제공할 수 있습니다.

학교는 서비스 개선 및 회원 대상의 서비스 소개 등의 목적으로 회원의 동의가 있을 경우 관련 법령에 따라 추가적으로 개인 정보를 수집할 수 있습니다.

제 5장 계약 해지 및 이용 제한

제 14 조(계약 변경 및 해지)

회원이 이용계약을 해지하고자 하는 때에는 회원 본인이 서비스 관리자에게 전자우편이나 전화 등의 방법으로 가입해지를 요청해야 합니다.

학교는 이용계약을 해지하는 경우 개인정보 보호정책에 따라 회원의 등록자료를 삭제합니다. 다만, 수집목적 또는 제공받은 목적이 달성된 경우에도 법률의 규정에 의하거나 보존할 필요성이 있는 경우에는 법률 규정에 따라 최소한의 범위 내에서 회원의 개인정보를 보유할 수 있습니다. 또한 학교가 직권으로 이용계약을 해지하고자 하는 경우에는 말소 전에 회원에게 소명의 기회를 부여합니다.

제 15 조(서비스 이용제한)

학교는 회원이 서비스 이용내용에 있어서 본 약관 제 10조 내용을 위반하거나, 다음 각 호에 해당하는 경우 서비스 이용 제한, 초기화, 이용계약 해지 및 기타 해당 조치를 할 수 있습니다.

회원정보에 부정한 내용을 등록하거나 타인의 이용자ID, 비밀번호 기타 개인정보를 도용하는 행위 또는 이용자ID를 타인과 거래하거나 제공하는 행위

공공질서 및 미풍양속에 위반되는 저속, 음란한 내용 또는 타인의 명예나 프라이버시를 침해할 수 있는 내용의 정보, 문장, 도형, 음향, 동영상을 전송, 게시, 전자우편 또는 기타의 방법으로 타인에게 유포하는 행위

다른 이용자를 희롱 또는 위협하거나, 특정 이용자에게 지속적으로 고통 또는 불편을 주는 행위

학교로부터 특별한 권리를 부여 받지 않고 학교의 클라이언트 프로그램을 변경하거나, 학교의 서버를 해킹하거나, 웹사이트 또는 게시된 정보의 일부분 또는 전체를 임의로 변경하는 행위

서비스를 통해 얻은 정보를 학교의 사전 승낙 없이 서비스 이용 외의 목적으로 복제하거나, 이를 출판 및 방송 등에 사용하거나, 제 3자에게 제공하는 행위

학교의 운영진, 직원 또는 관계자를 사칭하거나 고의로 서비스를 방해하는 등 정상적인 서비스 운영에 방해가 될 경우

정보통신 윤리위원회 등 관련 공공기관의 시정 요구가 있는 경우

약관을 포함하여 학교가 정한 제반 규정을 위반하거나 범죄와 결부된다고 객관적으로 판단되는 등 제반 법령을 위반하는 행위

제 6장 손해배상 및 기타 사항

제 16 조(손해배상)

학교와 이용자는 서비스 이용과 관련하여 고의 또는 과실로 상대방에게 손해를 끼친 경우에는 이를 배상하여야 합니다.

단 학교는 서비스의 이용과 관련하여 개인정보보호정책에서 정하는 내용에 위반되지 않는 한 어떠한 손해도 책임을 지지 않습니다.

제 17 조(면책조항)

학교는 천재지변이나 기간통신망 사업자의 서비스 중지 및 기타 이에 준하는 불가항력적인 사유로 인하여 서비스를 제공할 수 없는 경우에는 서비스 제공에 대한 책임이 면제됩니다.

학교는 서비스를 제공하기 위한 설비의 정기점검 및 보수, 교체, 예기치 못한 장애 등 부득이한 사유로 서비스가 중단되어 발생한 해당 시점의 손해 및 그 이후의 직·간접적, 부수적, 파생적인 손해에 대한 책임이 없습니다.

학교는 회원의 컴퓨터 오류에 의해 손해가 발생한 경우, 또는 회원이 자신의 연락처, 전자우편 주소 등 개인정보를 부정확하게 기재하여 손해가 발생한 경우 책임을 지지 않습니다.

학교는 어떠한 경우라도 서비스 되고 있는 정보를 이용하여 얻은 이득이나 입은 손해 및 서비스에 기인하여 발생된 이득이나 손해에 대해 책임이 없습니다.

학교는 회원이 서비스에 게재한 각종 정보, 자료, 사실의 신뢰도, 정확성 등 내용에 대하여 책임을 지지 않으며, 회원 상호간 및 회원과 제3자 상호간에 서비스를 매개로 발생한 분쟁에 대해 개입할 의무가 없고, 이로 인한 손해를 배상할 책임도 없습니다.

제 18 조(통지)

학교가 회원에 대하여 공지사항 등의 통지를 해야 할 경우 회원이 학교에 등록한 전자우편 주소를 활용할 수 있습니다.

학교가 불특정 다수 회원에게 통지를 해야 할 사항이 있을 경우 관련 게시판 등을 통해 게시함으로써 개별 통지에 갈음할 수 있습니다.

제 19 조(재판권 및 준거법)

이 약관에 명시되지 않은 사항은 전기통신사업법 등 대한민국의 관계법령과 상관습에 따릅니다.

학교와 회원 간에 서비스 이용으로 발생한 분쟁에 대해 소송이 제기되는 경우 관할 법원은 학교의 소재지를 관할하는 법원으로 합니다.

개인정보취급방침

D-HUB 연구시설장비 통합정보시스템 ('ccrf.dgist.ac.kr'이하 'D-HUB')은(는) 개인정보보호법에 따라 이용자의 개인정보 보호 및

권익을 보호하고 개인정보와 관련한 이용자의 고충을 원활하게 처리할 수 있도록 다음과 같은 처리방침을 두고 있습니다.

D-HUB는 개인정보처리방침을 개정하는 경우 웹사이트 공지사항(또는 개별공지)을 통하여 공지할 것입니다.

○ 본 방침은 2012년 4월 1일부터 시행됩니다.

1. 개인정보의 처리 목적 D-HUB는 개인정보를 다음의 목적을 위해 처리합니다. 처리한 개인정보는 다음의 목적이외의 용도로는 사용되지 않으며 이용 목적이 변경될 시에는 사전 동의를 구할 예정입니다.

가. 홈페이지 회원가입 및 관리

회원 가입의사 확인, 회원제 서비스 제공에 따른 본인 식별·인증, 회원자격 유지·관리, 제한적 본인확인제 시행에 따른 본인확인, 서비스 부정이용 방지, 각종 고지·통지 등을 목적으로 개인정보를 처리합니다.

나. 재화 또는 서비스 제공

서비스 제공, 교육서비스 제공, 청구서 발송, 교육 수료증 발급, 본인인증, 요금결제·정산, 그외 회원 맞춤 서비스 제공 등을 목적으로 개인정보를 처리합니다.

다. 마케팅 및 광고에의 활용

신규 지원사업서비스 개발 및 맞춤 서비스 제공, 이벤트 및 광고성 정보 제공 및 참여기회 제공, 서비스의 유효성 확인, 접속빈도 파악 또는 회원의 서비스 이용에 대한 통계 등을 목적으로 개인정보를 처리합니다.(광고를 의뢰한 개인이나 단체에는 제공되지 않습니다.)

2조. 개인정보 파일 현황

D-HUB가 개인정보 보호법 제32조에 따라 등록·공개하는 개인정보파일의 처리목적은 다음과 같습니다.

1. 개인정보 파일명 : 회원정보

- 개인정보 항목 : 성명, 생년월일, 주소, 직업, 전화번호, 휴대전화번호, e-mail, 로그인ID, 비밀번호, 기관명, 부서명, 부서전화번호, 부서팩스번호, 직위, 결제기록, 접속 IP 정보, 쿠키, 서비스 이용 기록, 접속 로그

- 수집방법 : 홈페이지, 전화/팩스

- 보유근거 : DGIST D-HUB 회원 관리

- 보유기간 : 준영구

※ 기타 D-HUB의 개인정보파일 등록사항 공개는 행정안전부 개인정보보호 종합지원 포털(www.privacy.go.kr) → 개인정보민원 → 개인정보열람등 요구 → 개인정보파일 목록검색 메뉴를 활용해주시기 바랍니다.

① D-HUB는은(는) 법령에 따른 개인정보 보유·이용기간 또는 정보주체로부터 개인정보를 수집시에 동의 받은 개인정보 보유, 이용기간 내에서 개인정보를 처리, 보유합니다.

② 각각의 개인정보 처리 및 보유 기간은 다음과 같습니다.

- 보존항목 : 회원님께서 제공한 신분정보, 기업정보

- 보존근거 : 중복 지원 방지 및 지원이력 보존

- 보존기간 : 지원이력 및 기업정보 : 영구

2. 개인정보의 제3자 제공에 관한 사항

① D-HUB는 정보주체의 동의, 법률의 특별한 규정 등 개인정보 보호법 제17조 및 제18조에 해당하는 경우에만 개인정보를 제3자에게 제공합니다.

② D-HUB는 위탁계약 체결시 개인정보 보호법 제25조에 따라 위탁업무 수행목적 외 개인정보 처리금지, 기술적·관리적 보호조치, 재위탁 제한, 수탁자에 대한 관리·감독, 손해배상 등 책임에 관한 사항을 계약서 등 문서에 명시하고, 수탁자가 개인정보를 안전하게 처리하는지를 감독하고 있습니다.

③ 위탁업무의 내용이나 수탁자가 변경될 경우에는 지체없이 본 개인정보 처리방침을 통하여 공개하도록 하겠습니다.

3조. 개인정보 제3자 제공에 관한 사항

정보주체의 권리,의무 및 그 행사방법 이용자는 개인정보주체로서 다음과 같은 권리를 행사할 수 있습니다.

① 정보주체는 D-HUB에 대해 언제든지 다음 각 호의 개인정보 보호 관련 권리를 행사할 수 있습니다.

1. 개인정보 열람요구

2. 오류 등이 있을 경우 정정 요구

3. 삭제요구

4. 처리정지 요구

② 제1항에 따른 권리 행사는 D-HUB에 대해 개인정보 보호법 시행규칙 별지 제8호 서식에 따라 서면, 전자우편, 모사전송(FAX) 등을 통하여 하실 수 있으며 D-HUB는 이에 대해 지체 없이 조치하겠습니다.

③ 정보주체가 개인정보의 오류 등에 대한 정정 또는 삭제를 요구한 경우에는 D-HUB는 정정 또는 삭제를 완료할 때까지 당해 개인정보를 이용하거나 제공하지 않습니다.

④ 제1항에 따른 권리 행사는 정보주체의 법정대리인이나 위임을 받은 자 등 대리인을 통하여 하실 수 있습니다. 이 경우 개인정보 보호법 시행규칙 별지 제11호 서식에 따른 위임장을 제출하셔야 합니다.

4조. 처리하는 개인정보의 항목 작성

① D-HUB는 다음의 개인정보 항목을 처리하고 있습니다.

1<홈페이지 회원가입 및 관리>

- 필수항목 : 개인정보의 처리 목적, 개인정보파일 현황, 개인정보의 처리 및 보유 기간, 개인정보의 제3자 제공에 관한 사항, 개인정보처리의 위탁에 관한 사항, 정보주체의 권리·의무 및 그 행사방법에 관한 사항, 처리하는 개인정보의 항목, 개인정보의 파기에 관한 사항, 개인정보 보호책임자에 관한 사항, 개인정보 처리방침의 변경에 관한 사항, 개인정보의 안전성 확보조치에 관한 사항

- 선택항목 : 정보주체의 권익침해에 대한 구제방법

5조. 개인정보의 파기

D-HUB는 원칙적으로 개인정보 처리목적이 달성된 경우에는 지체없이 해당 개인정보를 파기합니다. 파기의 절차, 기한 및 방법은 다음과 같습니다.

-파기절차

이용자가 입력한 정보는 목적 달성 후 별도의 DB에 옮겨져(종이의 경우 별도의 서류) 내부 방침 및 기타 관련 법령에 따라 일정기간 저장된 후 혹은 즉시 파기됩니다. 이 때, DB로 옮겨진 개인정보는 법률에 의한 경우가 아니고서는 다른 목적으로 이용되지 않습니다.

-파기기한

이용자의 개인정보는 개인정보의 보유기간이 경과된 경우에는 보유기간의 종료일로부터 5일 이내에, 개인정보의 처리 목적 달성, 해당 서비스의 폐지, 사업의 종료 등 그 개인정보가 불필요하게 되었을 때에는 개인정보의 처리가 불필요한 것으로 인정되는 날로부터 5일 이내에 그 개인정보를 파기합니다.

-파기방법

전자적 파일 형태의 정보는 기록을 재생할 수 없는 기술적 방법을 사용합니다.

6조. 개인정보의 안전성 확보 조치

D-HUB는 개인정보보호법 제29조에 따라 다음과 같이 안전성 확보에 필요한 기술적/관리적 및 물리적 조치를 하고 있습니다.

1. 개인정보 취급 직원의 최소화 및 교육

개인정보를 취급하는 직원을 지정하고 담당자에 한정시켜 최소화 하여 개인정보를 관리하는 대책을 시행하고 있습니다.

2. 정기적인 자체 감사 실시

개인정보 취급 관련 안정성 확보를 위해 정기적(분기 1회)으로 자체 감사를 실시하고 있습니다.

3. 내부관리계획의 수립 및 시행

개인정보의 안전한 처리를 위하여 내부관리계획을 수립하고 시행하고 있습니다.

4. 개인정보의 암호화

이용자의 개인정보는 비밀번호는 암호화 되어 저장 및 관리되고 있어, 본인만이 알 수 있으며 중요한 데이터는 파일 및 전송 데이터를 암호화 하거나 파일 잠금 기능을 사용하는 등의 별도 보안기능을 사용하고 있습니다.

5. 해킹 등에 대비한 기술적 대책

D-HUB는 해킹이나 컴퓨터 바이러스 등에 의한 개인정보 유출 및 훼손을 막기 위하여 보안프로그램을 설치하고 주기적인 갱신·점검을 하며 외부로부터 접근이 통제된 구역에 시스템을 설치하고 기술적/물리적으로 감시 및 차단하고 있습니다.

6. 개인정보에 대한 접근 제한

개인정보를 처리하는 데이터베이스시스템에 대한 접근권한의 부여, 변경, 말소를 통하여 개인정보에 대한 접근통제를 위하여 필요한 조치를 하고 있으며 침입차단시스템을 이용하여 외부로부터의 무단 접근을 통제하고 있습니다.

7. 접속기록의 보관 및 위변조 방지

개인정보처리시스템에 접속한 기록을 최소 6개월 이상 보관, 관리하고 있으며, 접속 기록이 위변조 및 도난, 분실되지 않도록 보안기능 사용하고 있습니다.

8. 문서보안을 위한 잠금장치 사용

개인정보가 포함된 서류, 보조저장매체 등을 잠금장치가 있는 안전한 장소에 보관하고 있습니다.

9. 비인가자에 대한 출입 통제

개인정보를 보관하고 있는 물리적 보관 장소를 별도로 두고 이에 대해 출입통제 절차를 수립, 운영하고 있습니다.

10. 차세대반도체융합연구소 출입시 출입기록 수집

차세대반도체융합연구소 출입시 출입기록(이름,장비예약시간,출입시간,위치)수집하여 재실현화 파악 목적으로 활용함.

7조. 개인정보 보호책임자 작성

① D-HUB는 개인정보 처리에 관한 업무를 총괄해서 책임지고, 개인정보 처리와 관련한 정보주체의 불만처리 및 피해구제 등을 위하여 아래와 같이 개인정보 보호책임자를 지정하고 있습니다.

▶ 개인정보보호담당자

성명 :천태훈

직책 :연구시설장비 운영시스템 담당

직급 :전문기술원

연락처 :053-785-8533, taehoon@dgist.ac.kr, 053-785-0519

※ 개인정보 보호 담당부서로 연결됩니다.

▶ 개인정보 보호 담당부서

부서명 :인재경영팀

담당자 :최동민 선임행정원

연락처 :053-785-1211 dmchoi@dgist.ac.kr, 053-785-1219

② 정보주체께서는 D-HUB의 서비스(또는 사업)을 이용하시면서 발생한 모든 개인정보 보호 관련 문의, 불만처리, 피해구제 등에 관한 사항을 개인정보 보호책임자 및 담당부서로 문의하실 수 있습니다. D-HUB는 정보주체의 문의에 대해 지체 없이 답변 및 처리해드릴 것입니다.

8조. 개인정보 열람청구

아래의 기관은 <사업자/단체명> 과는 별개의 기관으로서, D-HUB의 자체적인 개인정보 불만처리, 피해구제 결과에 만족하지 못하시거나 보다 자세한 도움이 필요하시면 문의하여 주시기 바랍니다.

▶ 개인정보 침해신고센터 (한국인터넷진흥원 운영)

- 소관업무 : 개인정보 침해사실 신고, 상담 신청

- 홈페이지 : privacy.kisa.or.kr

- 전화 : (국번없이) 118

- 주소 : (138-950) 서울시 송파구 중대로 135 한국인터넷진흥원 개인정보침해신고센터

▶ 개인정보 분쟁조정위원회 (한국인터넷진흥원 운영)

- 소관업무 : 개인정보 분쟁조정신청, 집단분쟁조정 (민사적 해결)

- 홈페이지 : privacy.kisa.or.kr

- 전화 : (국번없이) 118

- 주소 : (138-950) 서울시 송파구 중대로 135 한국인터넷진흥원 개인정보침해신고센터

▶ 대검찰청 사이버범죄수사단 : 02-3480-3573 (www.spo.go.kr)

▶ 경찰청 사이버범죄수사단 : 1566-0112 (www.netan.go.kr)

9조. 영상정보처리기기 설치·운영

① D-HUB는 아래와 같이 영상정보처리기기를 설치·운영하고 있습니다.

1.영상정보처리기기 설치근거·목적 : D-HUB의 시설안전, 화재예방, 시설안전, 화재예방, 방범용

2.설치 대수, 설치 위치, 촬영 범위 :

- 설치대수 : 37대

- 설치위치 : Utility 시설물, 분석 장비 및 반도체 공정장비 부근 건물 주차장 및 각층 승강장 앞, 승강기 내부

- 촬영범위 : Utility 시설물, 분석 장비 및 반도체 공정장비 및 센터 취약구역(화재, 방범)

3.관리책임자, 담당부서 및 영상정보에 대한 접근 권한자 : 관리책임자(정 : 이봉호 연구소장, 부 : 홍상훈 선임)

4.영상정보 촬영시간, 보관기간, 보관장소, 처리방법

- 촬영시간 : 24시간

- 보관기간 : 촬영시부터 약 30일

- 보관장소 및 처리방법 : 보관장소 : 중앙통제실 처리방법 : 30일후 Data 자동 삭제

5.영상정보 확인 방법 및 장소 : 공문접수(열람 목적을 기재) 및 열람신청서 작성 중앙통제실

6.정보주체의 영상정보 열람 등 요구에 대한 조치 : 개인영상정보 열람.존재확인 청구서로 신청하여야 하며, 정보주체 자신이 촬영된 경우 또는 명백히 정보주체의 생명.신체.재산 이익을 위해 필요한 경우에 한해 열람을 허용함

7.영상정보 보호를 위한 기술적.관리적.물리적 조치 : 내부관리계획 수립, 접근통제 및 접근권한 제한, 영상정보의 안전한 저장.전송기술 적용, 처리기록 보관 및 위.변조 방지조치, 보관시설 마련 및 잠금장치 설치

10조. 개인정보 처리방침 변경

①이 개인정보처리방침은 시행일로부터 적용되며, 법령 및 방침에 따른 변경내용의 추가, 삭제 및 정정이 있는 경우에는 변경사항의 시행 7일 전부터 공지사항을 통하여 고지할 것입니다.

이메일무단수집거부

본 웹사이트에 게시된 이메일 주소가 전자우편 수집프로그램이나 그밖의 기술적 장치를 이용하여 무단으로 수집되는 것을 거부하며,

이를 위반시 정보통신망법에 의해 형사처벌됨을 유념하시기 바랍니다.

정보통신망법 제 50조의 2 (전자우편주소의 무단 수집행위 등 금지)

① 누구든지 전자우편주소의 수집을 거부하는 위사가 명시된 인터넷 홈페이지에서 자동으로 전자우편주소를 수집하는 프로그램 그 밖의 기술적 장치를 이용하여 전자우편주소를 수집하여서는 아니된다.② 누구든지 제1항의 규정을 위반하여 수집된 전자우편주소를 판매/유통하여서는 아니된다.

③ 누구든지 제1항 및 제2항의 규정에 의하여 수집/판매 및 유통이 금지된 전자유편주소임을 알고 이를 정보전송에 이용하여서는 아니된다.